O que é phishing e como proteger a sua empresa contra ataques

Recentemente falamos neste post sobre a explosão de ataques virtuais durante o mês de junho de 2020, que vitimaram 208 brasileiros por minuto. Por conta da pandemia, muitas empresas ao redor do globo estão operando via home office. E muitas destas estruturas são improvisadas, o que acaba favorecendo a ação dos ladrões de dados. Por isso, hoje vamos buscar entender o que é phishing e como proteger a sua empresa contra ataques.

O que é phishing?

O termo deriva de um trocadilho com a palavra em inglês para pescaria: fishing. Afinal, os criminosos visam “pescar” os dados dos usuários em diversas tentativas, plataformas e ocasiões. Além disso, “todo usuário que cair na rede é peixe”, pois mesmo que não possua cartões de crédito ou dados sensíveis à disposição, suas contas invadidas serão utilizadas para enviar “iscas” a todos os seus contatos, ampliando exponencialmente a rede de atingidos a cada novo usuário “fisgado”.

Depois de muito pesquisar na Internet em busca da melhor definição para este tipo de crime virtual, concluí que uma boa maneira para descrever o que é phishing seria:

“Phishing é uma modalidade de ataque cibernético onde criminosos online utilizam ‘disfarces’ para enganar e roubar dados de internautas desatentos”.

A técnica não é nenhuma novidade, mas manteve-se em constante evolução. E foi este aprimoramento contínuo ao longo dos anos que tornou-a extremamente perigosa e efetiva. Ataques de phishing podem acontecer em diversas plataformas, com diferentes modos de operação e abordagens distintas aos usuários. Porém, todas as variantes têm em comum o uso de “disfarces” para buscar ganhar a confiança dos alvos, a fim de ludibriá-los com maior eficácia e facilidade.

Uma rápida história do phishing

Os golpes de phishing remontam ao início dos anos 1990 nos EUA. Surgiram através de um golpe em que hackers utilizavam um algoritmo para gerar números de cartão de crédito randômicos e criar contas na provedora de internet America Online, a AOL. Em 1995 o esquema foi descoberto e os criminosos tiveram que mudar de tática: começaram a ligar para as casas de assinantes da AOL passando-se por funcionários da empresa para roubar os dados de cartão de crédito dos clientes incautos.

Os bandidos fizeram tantas vítimas que em 1996 surgiu um tópico na Usenet – um antiquíssimo fórum pré-Internet – exclusivamente ligado à empresa americana: Phishing AOL. E a própria empresa passou a incluir o termo em suas comunicações oficiais, alertando os usuários contra os golpistas.

Do telefone para o e-mail

A troca dos telefonemas para os e-mails falsos foi um salto lógico. E-mails tinham maior alcance, custo infinitamente menor e zero chances de ter seus autores descobertos naquela época. Além disso, sua disseminação era muito mais fácil e prática.

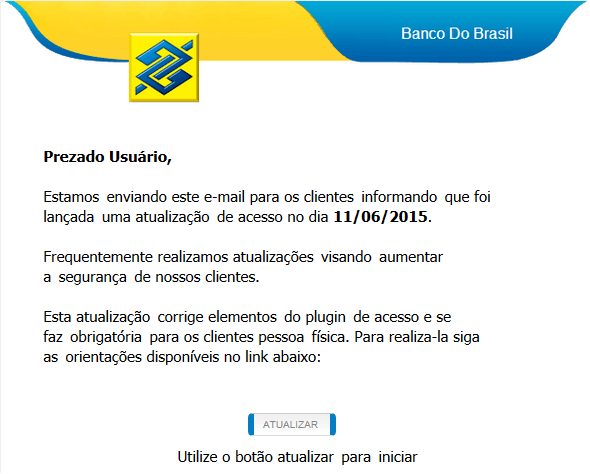

Os primeiros e-mails de phishing eram consideravelmente rudimentares, continham erros básicos de linguagem e era bem fácil identificá-los. Porém, logo os criminosos virtuais passaram a adquirir domínios semelhantes aos de serviços como por exemplo contato-itau.com.br ou atendimento-net.com.br. E então começaram a criar cópias quase perfeitas dos e-mails de diversos setores de empresas, bancos e uma infinidade de serviços como lojas, promoções de produtos, e-mails governamentais etc.

Engenharia Social, a base de tudo

Existem pelo menos uma dezena de tipos diferentes de golpes de phishing. Porém, todos eles têm uma coisa em comum: a Engenharia Social. A Engenharia Social, no contexto de Segurança da Informação, é um conjunto de técnicas de persuasão que têm por objetivo extrair informações sensíveis de alguém.

A prática costuma aproveitar-se das brechas de segurança e falta de treinamento de pessoas detentoras de informações importantes ou dados sensíveis. A partir da identificação dos alvos, os criminosos buscam ganhar a confiança da vítima e através da manipulação da ingenuidade da pessoa conquistar seus objetivos.

A principal arma da Engenharia Social é a persuasão, fazendo com que o alvo entregue dados sensíveis por livre e espontânea vontade. Mas isso não impede que possa haver tentativas de suborno ou oferta de ganhos futuros. O termo “engenharia social” é utilizado principalmente no contexto de roubo de segredos industriais, mas a premissa aplicada em e-mails e sites falsos e golpes telefônicos de roubo de dados é rigorosamente a mesma.

Alguns exemplos básicos de golpes de phishing

O tipo mais comum é o “Scamming”, golpe que tenta ludibriar o usuário a fazer alguma ação que beneficie o criminoso. Pode ser clicar em um link malicioso, entrar em um site falso ou entregar dados em uma conversa em tempo real. Este é um clássico tipo de abordagem que pode envolver Engenharia Social e evoluir para uma série de outros contatos mais complexos. Um simples e-mail respondido pode avançar para um “atendimento via WhatsApp” que termina em uma “ligação para confirmar seus dados cadastrais” e pronto: seus dados foram extraídos com sucesso.

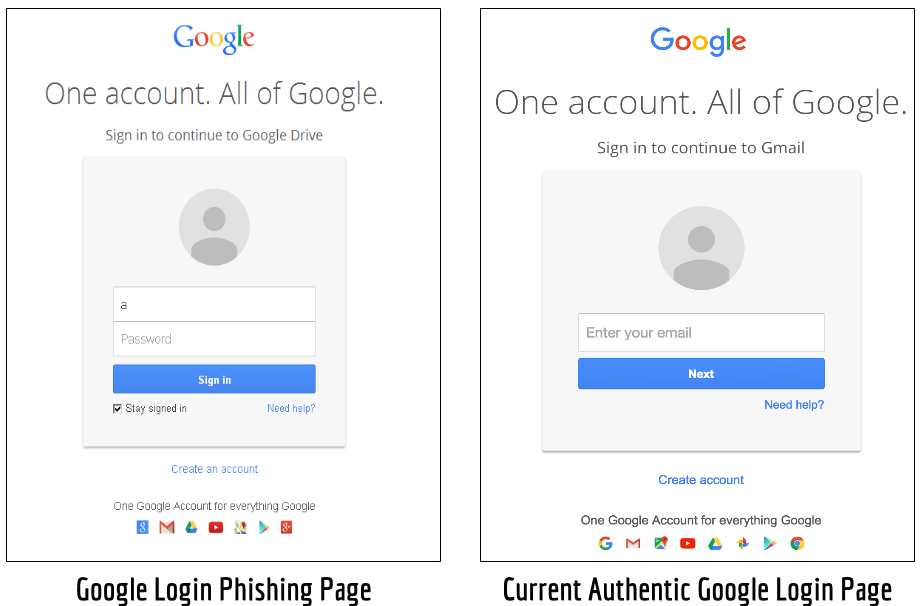

Outro exemplo bastante comum são os sites falsos disfarçados. Com uma olhada atenciosa é fácil perceber que há algo errado com imagem da esquerda. O logo antigo do Google é antigo, e há inconsistências na tipografia e formato dos elementos. Porém, em um momento de pressa ou desatenção estes detalhes ínfimos podem passar batido. E assim, em um instante, pode-se colocar em risco toda a Segurança da Informação da empresa, incluindo computadores, redes, backups locais e em nuvem. E o pior: expor dados sensíveis da empresa e dos clientes.

As regras de ouro contra o phishing

Evitar cair em golpes virtuais como o phishing requer uma grande dose de prática e muita atenção. Como as mensagens e e-mails utilizados são muito semelhantes aos originais, é preciso atentar a detalhes que geralmente são insignificantes e passam batido. Coisas como “para onde aponta este link exatamente?” ou “o endereço de e-mail deste serviço é este mesmo?” fazem parte da rotina de quem recebe treinamento em Segurança da Informação.

E além da atenção redobrada, alguns mantras de segurança também passam a integrar o cotidiano: “Na dúvida, não clique no link” ou “Na dúvida, não baixe o arquivo” ou ainda “Na dúvida, encerre a conversa” serão frases e práticas recorrentes.

Aprenda a reconhecer e-mails falsos com esta ferramenta do Google

Em parceria com a Jigsaw, empresa que assim como a Google também integra o conglomerado Alphabet, foi desenvolvida uma solução para ajudar as pessoas a reconhecerem as principais características dos e-mails de phishing.

O PhishingQuiz traz uma série de exemplos práticos de e-mails falsos, projetados para desafiar as suas habilidades e atenção. Teste as habilidades da sua equipe para reconhecer e-mails falsos clicando aqui!

E-book Dicas de Segurança para Home Office

Este e-book gratuito foi desenvolvido para ajudar as empresas a manterem as boas práticas de Segurança da Informação durante a pandemia. Afinal, com os colaboradores operando em home office, uma número bastante considerável de brechas de segurança pode colocar em risco a segurança da sua empresa e os dados de seus clientes.

Aprenda a evitar a maioria destas ameaças neste e-book desenvolvido especialmente para empresas que têm colaboradores trabalhando remotamente. Clique na imagem abaixo para fazer o download do material!

Conte conosco

A Rastek Soluções é uma empresa gaúcha que atua no mercado de Transformação Digital e Gestão de TI para Empresas há mais de 12 anos. Somos certificados como Microsoft Cloud Solutions Provider e também como Google Partner, e especializados em projetos de Segurança da Informação e Migração para a Nuvem. Caso você esteja enfrentando desafios em relação aos protocolos e cultura de Segurança, nós podemos ajudar! Basta entrar em contato conosco preenchendo o formulário abaixo e informando a sua dificuldade. Depois é só aguardar o contato de nossa equipe!

Deixe um comentário