A importância da Análise de Vulnerabilidades na TI das empresas

Com a nova LGPD vigorando desde setembro de 2020, a Segurança da Informação passou a ser mais importante do que nunca. Este regramento exige que todas as Empresas entrem em conformidade com a nova legislação, independentemente do porte ou ramo de atuação. Porém, para mapear os riscos aos quais a Empresa está exposta, é indispensável a realização de uma Análise de Vulnerabilidades.

O que é uma Análise de Vulnerabilidades?

A fim de responder adequadamente às ameaças à Segurança da Informação, é necessário realizar um levantamento de todos os processos, sistemas, softwares, equipamentos, redes. Enfim: o mapeamento geral da infraestrutura geral de TI da Empresa, tanto local quanto em nuvem.

A partir deste levantamento, a Análise de Vulnerabilidades visa identificar e neutralizar (ou atenuar) os problemas e/ou brechas de Segurança que possam colocar o sistema (e seus respectivos dados) em risco ou expô-lo à ameaças.

Após a Análise de Vulnerabilidades é gerado um documento que, além de mapear e registrar toda a infraestrutura de TI da Empresa, será a base que vai nortear as ações de neutralização das ameaças encontradas, além de servir também como ponto de partida para análises futuras e registro de alterações realizadas.

E que vulnerabilidades são essas?

É inevitável: todo sistema ou infraestrutura em que haja Tráfego de Dados está suscetível a algum tipo de vulnerabilidade. E estas brechas de segurança podem ser exploradas em diversos níveis.

Logicamente, o acesso à Internet é uma das maiores fontes de riscos, seja para a infraestrutura do sistema ou para os colaboradores / usuários do sistema. Porém, a Internet – apesar de ser responsável por grande parte das ameaças – não é a única preocupação para a Segurança da Informação.

Existem diversas outras formas de explorar brechas de segurança. Conexões remotas (via Acesso Remoto, bluetooth, WiFi, infravermelho, etc) brechas em softwares não-licenciados (piratas ou crackeados), ou até mesmo a prática de roubo de credenciais dos colaboradores / usuários através de técnicas de phishing e engenharia social.

Veja mais em: O que é phishing e como proteger a sua Empresa contra ataques

Por isso, o fator humano precisa ser considerado como uma das mais prováveis fontes de vulnerabilidade. Como diz o ditado, “uma corrente é tão forte quanto o mais fraco de seus elos”. E em termos de Segurança da Informação, o elo mais fraco da corrente é o usuário, que pode ser ludibriado e induzido ao erro por uma infinidade de técnicas de roubo de informações utilizadas por criminosos online.

“As pessoas são minha primeira e última linha de defesa”. – Bret Arsenault, Chefe de Segurança da Informação da Microsoft

Desta forma, fica clara a importância do investimento em políticas claras de Segurança da Informação, bem como o treinamento e conscientização constante das equipes de colaboradores em relação às boas práticas de Segurança.

E também precisa ficar bastante claro que as vulnerabilidades não são únicas, ou seja, não aparecem só uma vez: elas podem aparecer a qualquer momento, inclusive em sistemas e infraestruturas que já foram avaliados e corrigidos.

Veja mais em: Ferramenta do Google ensina a identificar ataques de phishing por e-mail

Análise de Vulnerabilidades como prática constante

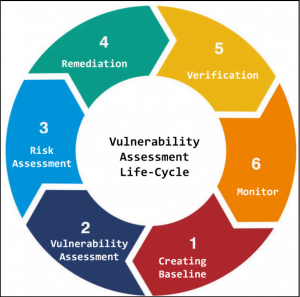

Por conta da característica imprevisível das vulnerabilidades que podem aparecer a qualquer momento, a prática da Análise de Vulnerabilidades precisa ser constante. Realizamos Análises de Vulnerabilidade em até 6 etapas:

- Inventário e Mapeamento: levantamento de informações de equipamentos, sistemas e infraestruturas que serão analisadas e avaliadas;

- Análise de Vulnerabilidades: é a análise propriamente dita, que visa identificar todas as possíveis brechas de Segurança que podem ser exploradas;

- Análise de Riscos: após a identificação das brechas de Segurança, é preciso avaliar qual o possível impacto que a exploração destas vulnerabilidades pode trazer para a continuidade do negócio;

- Neutralização de Vulnerabilidades: após a categorização dos Riscos encontrados, é chegada a hora de atuar ativamente para neutralizar completamente ou atenuar ao máximo as vulnerabilidades encontradas;

- Verificação de Resultados: finalizadas as correções, é necessário testar incansavelmente se as ameaças foram neutralizadas de modo satisfatório;

- Monitoramento Constante: e por fim mas não menos importante está o Monitoramento Constante dos sistemas e infraestruturas a fim de verificar a saúde dos mesmos e identificar novas vulnerabilidades o mais rápido possível a fim de agir para neutralizá-las.

Principais benefícios da Análise de Vulnerabilidades

Uma Análise de Vulnerabilidades bem realizada traz uma série de benefícios às Empresas. Dentre os principais pontos positivos, destacamos os seguintes:

Controle de Segurança

A Segurança da Informação é um dos pontos centrais de uma adequação à LGPD. Ainda mais em um período turbulento como o que o mundo atravessa atualmente com a pandemia de covid, quando há a migração das Empresas para modelos de Home Office ou Escritório em Nuvem.

Uma boa gestão do Controle de Acessos com Registro de Modificações de Arquivos acrescenta uma camada extra de segurança, permitindo a identificação rápida de usuários afetados por brechas de Segurança ou ainda atividades suspeitas realizadas em suas contas.

Confiabilidade e Integridade dos Dados

Com a realização de um bom Controle de Segurança fica garantida a Confiabilidade e Integridade dos Dados. Desta forma a Empresa se vê em uma posição segura em relação à Gestão dos Dados que detém em seu poder por conta de sua atividade.

Continuidade dos Serviços de TI

A Análise de Vulnerabilidades visa mapear e identificar as possíveis brechas de Segurança antes que elas possam tornar-se problemas mais graves e afetar a operação da Empresa. Por isso ela é parte indispensável de qualquer Plano de Continuidade dos Serviços de TI.

Rapidez na identificação de novas ameaças

Conforme descrito no tópico anterior, a Análise de Vulnerabilidades deve ser uma prática constante. Por conta disso, a infraestrutura já mapeada provê aos gestores uma visão geral de todos os sistemas e ambientes da Empresa, facilitando a identificação e neutralização de novas vulnerabilidades identificadas em um curto prazo de tempo.

Conclusão

A Análise de Vulnerabilidades é indispensável para qualquer Empresa que se proponha a adequar-se às exigências da Lei Geral de Proteção de Dados. No entanto, não se limita a isso. Uma boa gestão da Segurança da Informação é a garantia da sobrevivência de qualquer operação, seja no curto, médio ou longo prazo para Empresas de qualquer porte.

Fonte: Blog Addee

Conte conosco

A Rastek Soluções em TI atua há mais de 12 anos no mercado gaúcho de Transformação Digital e Gestão de TI para Empresas. Contamos com uma equipe altamente qualificada para realizar Análises de Vulnerabilidade e Testes de Penetração de Segurança. Se você está em busca de um parceiro confiável para administrar a Segurança de Informação da sua Empresa, entre em contato pelo formulário abaixo:

Leia também

Empresas brasileiras são o alvo favorito de criminosos digitais (rasteksolucoes.com.br)

Deixe um comentário