Como identificar e detectar ransomwares?

A pandemia de covid-19 forçou muitas empresas a adotarem modelos de trabalho remoto às pressas e sem as melhores práticas de segurança na maioria dos casos. Por conta disso, desde março de 2020 o mundo está enfrentando uma segunda pandemia: a de sequestros de dados por ransomware. Por isso a matéria de hoje é um guia com dicas práticas para te ajudar a identificar e detectar ransomwares.

A pandemia de sequestro de dados por ransomware

Para dar uma dimensão do tamanho e da gravidade do problema, apenas no período entre janeiro e abril de 2021, ataques de ransomware aumentaram cerca de 90% no mundo todo.

No Brasil, empresas como JBS e setores públicos como o Tribunal de Justiça do Rio Grande do Sul e o Ministério da Saúde tiveram suas operações seriamente comprometidas por invasões de hackers. E na última terça-feira, 23 de junho, o grupo brasileiro de medicina diagnóstica Fleury teve seus sistemas invadidos e sua operação severamente afetada.

Mas a pandemia de ransomware não é um problema só para o Brasil: a crise é global. Nos EUA, este tipo de ataque quadruplicou entre 2020 e 2021, atingindo conglomerados multibilionários como a fabricante de carros elétricos Tesla e a Colonial Pipeline, principal linha de gasodutos norte-americanos.

Tipos de ransomware

O ransomware é um tipo de malware (do inglês malicious software, ou software malicioso) desenvolvido para sequestrar sistemas, dados, contas ou dispositivos para que os hackers possam “cobrar um resgate” para que as vítimas possam recobrar o acesso.

Estes softwares maliciosos estão geralmente “maquiados” para induzir os usuários a instalá-los inadvertidamente. As táticas mais utilizadas pelos criminosos digitais consiste em esconder os arquivos maliciosos em comunicações e situações que o usuário costuma utilizar no dia-a-dia “sem pensar muito”. Os bandidos costumam criar cópias quase perfeitas de e-mails de bancos, faturas de serviços telefônicos ou provedores de internet, ou ainda sites fraudulentos que são cópias idênticas de sites muito utilizados.

Esta é, na maioria das vezes, a porta de entrada para que os ransomwares contaminem os sistemas da empresa: alguém é ludibriado a clicar em um link ou abrir um arquivo malicioso.

A partir da contaminação, é preciso identificar e detectar ransowmares, seu tipo e modo de atuação, para que se possa combatê-lo. Existem dois tipos principais de ransomwares:

- Locker Ransomware: este tipo de ransomware afeta as funções básicas dos computadores que infecta. Mouse e teclado podem ser bloqueados parcial ou totalmente, geralmente permitindo interação somente com a janela com as informações para o pagamento de resgate. Porém, além desta função, todo o restante do sistema fica inoperável. Porém, há boas notícias nesta modalidade: os ransomwares de “trancamento” raramente atacam arquivos sensíveis ou críticos. O objetivo é de trancar o acesso à máquina, portanto não é provável que dados e arquivos sejam alterados ou destruídos.

- Crypto Ransomware: diferentemente dos ransomwares de “trancamento”, este tipo de malware visa sequestrar e criptografar dados importantes como arquivos, pastas e documentos sensíveis. Este tipo de ataque costuma causar grande pânico, já que os usuários conseguem ver os arquivos, mas não conseguem acessá-los. Além disso, cybercriminosos que desenvolvem este tipo de ransomware costumam adicionar um gatilho psicológico extra para deixar os nervos das vítimas à flor da pele: contagem regressiva para a completa destruição dos dados em caso de não pagamento do resgate dentro do prazo imposto. E dado o incontável número de usuários e Empresas que negligenciam as boas práticas de backup em nuvem ou em armazenamento local, os ataques de ransomwares de criptografia podem ser devastadores. Por consequência, muitas vítimas acabam pagando o resgate dos arquivos e, infelizmente, 80% destes voltam a ser atacados novamente.

Sinais para identificar e detectar ransomwares

Dispositivos e sistemas contaminados por ransomware costumam apresentar uma série de sinais, erros e sintomas de que algo não vai bem. Abaixo, separamos alguns destes sinais para te ajudar a identificar e detectar ransomwares o mais rápido possível.

- Alertas de antivírus: se o equipamento infectado contar com um scanner antivírus ele pode detectar um ataque de ransomware ainda nas fases iniciais. Porém, malwares modernos contam com tecnologia suficiente para “desviar” ou “enganar” os antivírus mais comuns do mercado.

- Confira as extensões dos arquivos: arquivos de imagem, por exemplo, costumam ter as extensões de arquivo “.jpg” ou “.png”. Se as extensões mudaram para grupos estranhos ou incomuns de letras, é possível que o dispositivo possa ter sido infectado com ransomwares de criptografia, que provavelmente mudou as extensões de arquivos para sequestrá-los e torná-los inacessíveis.

- Mudanças de nome em pastas e arquivos: seus arquivos ou pastas estão com nomes diferentes dos que você deu? Softwares maliciosos que criptografam dados geralmente alteram nomes de pastas e arquivos para sequestrá-los e torná-los inacessíveis. Portanto, se pastas e arquivos estão aparecendo com nomes diferentes, esta pode ser uma pista de provável contaminação por ransomware.

- Aumento de atividade na CPU ou dispositivos de armazenamento: aumentos repentinos e injustificados no uso do processador ou dos dispositivos de armazenamento – HDDs, e SSDs – são um forte indicativo de que um ransomware pode estar rodando em segundo plano na máquina.

- Tráfego de rede suspeito: equipamentos infectados por ransomware mantém comunicação direta com os hackers ou com os servidores utilizados pelos cybercriminosos. Portanto, anomalias como aumento de tráfego repentino na rede em que o dispositivo contaminado está conectado podem ser indício de invasão externa.

- Arquivos criptografados e inacessíveis: este é um dos últimos sinais – e um dos mais claros – de que um equipamento ou dispositivo foi contaminado por ransomware de criptografia de dados.

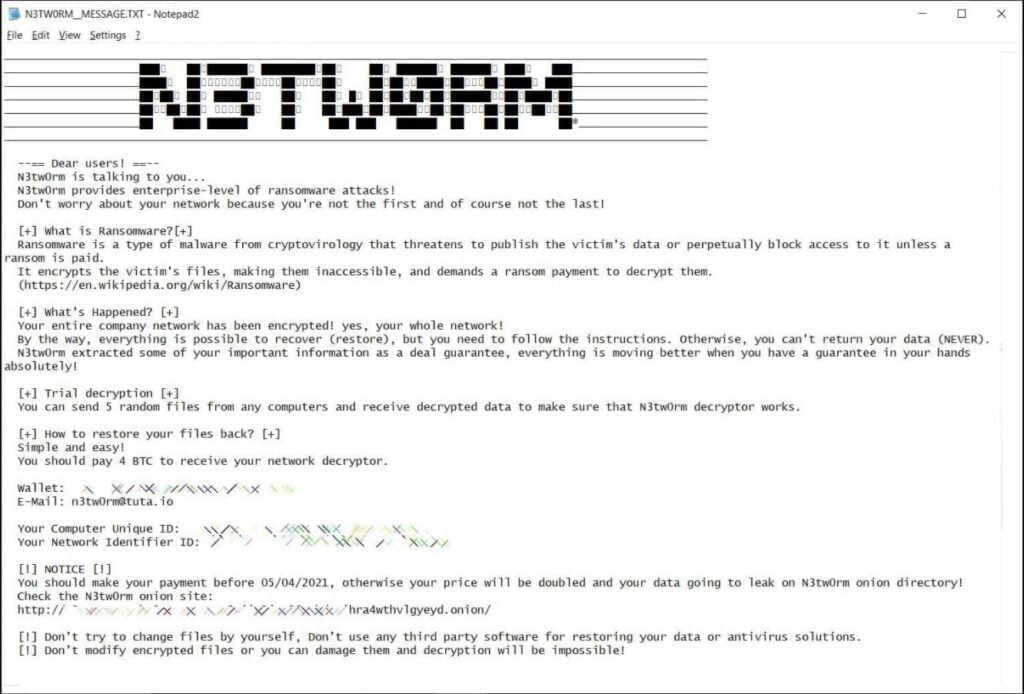

- Exigência de resgate: por fim e não menos importante, se o equipamento exibir uma janela – ou um arquivo em bloco de notas como no exemplo abaixo – com exigências financeiras por resgate, não restam mais dúvidas de que houve uma invasão por ransomware com sequestro de dados bem sucedido.

Conclusão

Com tudo o que foi exposto acima, fica claro que os ransomwares são ameaças reais e que nenhuma Empresa está livre de riscos, independentemente do porte. Porém, é sabido que Pequenas e Médias Empresas em geral fazem investimentos menores – e muitas vezes insuficientes – em Segurança da Informação. Em razão desta particularidade, as PMEs tornam-se alvos fáceis para a ação dos criminosos virtuais, pois possuem defesas mais simples e frágeis do que multinacionais, conglomerados e serviços governamentais que vem sendo atacados no mundo inteiro.

Por isso, o investimento em prevenção é essencial. E não somente contra ataques de ransomware: o recomendável é que seja feita uma Análise de Vulnerabilidades profissional para mapear e corrigir as brechas críticas de segurança e adotar as práticas de backup em nuvem – ou local – a fim de manter Cópias de Segurança atualizadas e que podem ser restauradas em caso de sequestro por ransomware sem a necessidade de pagamento de resgate ou ainda a contratação de equipes altamente especializadas para descriptografar os dados sequestrados.

Checklist de Segurança de TI

Para ajudar Gestores, Empresários e Administradores de Empresas a garantir a Segurança da Informação de seus equipamentos, sistemas e redes, a Rastek Soluções em TI desenvolveu um Checklist de Segurança de TI baseado nas melhores práticas e soluções disponíveis para Pequenas e Médias Empresas. Descubra a quais riscos a sua Empresa está exposta e tome atitudes para corrigir possíveis problemas antes de tornarem-se um risco ao negócio.

Comentário (1)

Parabéns pelo site e pelas dicas está ajudando muito!