Conheça as 7 principais ameaças cibernéticas para as empresas

Os ataques cibernéticos de roubo e sequestro de dados continuam crescendo em número e potência no mundo todo. A cada semana surgem novas notícias de empresas paralisadas por ransomware ou são expostas publicamente por vazamentos massivos de dados. Por isso, no post de hoje vamos falar sobre as 7 principais ameaças cibernéticas para as empresas.

Não importa o tamanho da operação: 8 em cada 10 empresas no mundo todo sofrerão algum tipo de violação de dados com exposição de dados de clientes. Este cenário catastrófico é apontado em relatório semestral realizada pela Micro Trend Brasil em parceria com o Ponemon Institute. A pesquisa mede o chamado Índice de Risco Cibernético (Cybernetic Rysk Index – CRI).

Entre as organizações entrevistadas pelos pesquisadores, 86% disseram ser “muito provável” que sofressem ataques cibernéticos graves nos próximos 12 meses, um aumento de 3% em relação ao estudo anterior. Além disso, a pesquisa também mapeou as principais áreas de risco em Segurança da Informação partir das respostas das empresas participantes. Confira:

Principais Ameaças Cibernéticas para as empresas

Os riscos cibernéticos estão atrelados às possibilidades de ataques externos provenientes da Internet, da invasão de sistemas, roubo de senhas, etc. Os 7 principais riscos cibernéticos aos quais todas as empresas estão expostas são:

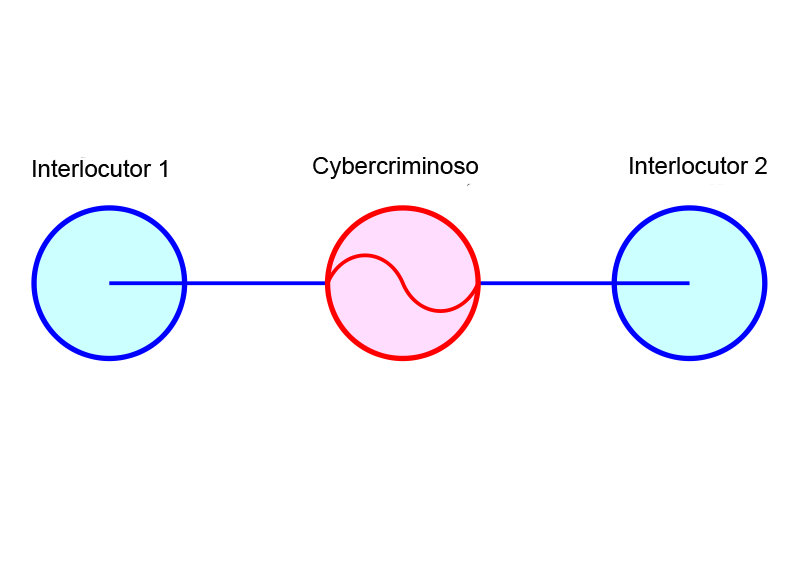

1) Ataques “man-in-the-middle” (homem-no-meio)

Este tipo de ataque é bastante grave, e cada vez mais comum. Consiste em interceptar as comunicações entre duas pessoas e atuar como “homem-no-meio” da conversa. Nestes ataques, o criminoso pode tanto ficar passivamente bisbilhotando as mensagens trocadas quanto atuar de forma ativa alterando, excluindo ou inserindo frases enquanto os interlocutores acreditam estar travando uma conversa privada legítima.

2) Ransomware

Os ataques de sequestro de dados em troca de resgate (ransom, em inglês) vem sendo os responsáveis por prejuízos de bilhões de dólares no mundo todo. E a tendência não é de que diminuam, muito pelo contrário. Roubos e sequestros de dados têm focos e alvos bem específicos que, em geral, são governos, grandes corporações e empresas multinacionais. Porém, a tendência é de que grupos criminosos menos ousados passem a investir em “alvos menores”, colocando Pequenas e Médias Empresas na alça de mira para a extorsão.

3) Phishing e Engenharia Social

Phishing e Engenharia Social são golpes que existem desde antes da Internet. Inicialmente, o phishing começou na forma de ligações telefônicas fazendo-se passar por serviços comuns como bancos ou TV a cabo e ludibriar a vítima a fornecer dados sensíveis como os dados do cartão de crédito. Passados mais de 30 anos de seu surgimento, a essência deste tipo de crime permanece a mesma.

Porém, as “iscas” podem vir mascaradas nas mais diversas formas: sites falsos, mensagens via SMS, e-mails falsos ou áreas de login falsas que são cópias idênticas ou quase perfeitas das oferecidas por bancos, serviços de telefonia ou TV a cabo. Desta forma, a vítima fornece seus dados aos criminosos inadvertidamente, acreditando estar no site oficial ou respondendo a uma comunicação oficial.

4) Ataques Fileless

Como o nome já propõe, os ataques fileless são uma variante de malware que não utilizam arquivos para a invasão dos sistemas. Diferentemente das outras modalidades, este malware existe unicamente como um “artefato baseado em memória”, e geralmente desaparece após uma reinicialização de sistema.

Entretanto, por não contar com arquivos, é um dos tipos de ataque mais difíceis de detectar, mesmo utilizando as mais modernas ferramentas de anti-malware forense.

5) Botnet

As botnets são formadas por uma “rede de computadores zumbis”, que foram infectados por software malicioso e que respondem coordenadamente aos comandos de um invasor externo.

As botnets são muito utilizadas para ataques de negação de serviço por volume de acessos (DDoS), envio de spam, cryptojacking ou outras ações que necessitem do uso massivo de muitos computadores.

A invasão ocorre geralmente após a instalação de um malware embutido em anexos de e-mail, imagens, programas pirateados da Internet, etc. A partir da execução deste malware, os criminosos assumem o controle da máquina de forma silenciosa, geralmente utilizando-o sem que a vítima perceba.

Porém, há alguns indícios de que um computador pode ter sido transformado em um zumbi integrante de uma botnet:

- superaquecimento constante;

- uso excessivo de processador sem motivo aparente;

- uso excessivo de memória RAM sem motivo aparente;

- desligamentos e reinicializações sem motivo aparente;

- travamentos e mensagens de erro constantes.

6) Cryptojacking ou Mineração Maliciosa

Os ataques de cryptojacking ou mineração maliciosa têm um objetivo simples e claro: minerar criptomoedas como Bitcoin utilizando o poder de processamento dos computadores das vítimas.

Este tipo de ameaça cibernética é relativamente nova, mas com o grande destaque que as criptomoedas vêm recebendo na mídia e com o aumento do número de pessoas interessadas neste tema, a tendência é de que este tipo de atividade criminosa aumente.

O esquema consiste em “sequestrar” os dispositivos das vítimas – computadores, servidores, tablets e até celulares – sem que elas percebam, e utilizá-los como “escravos” em uma botnet de mineração. Os equipamentos utilizados para a mineração dedicada de criptomoedas têm um custo bastante elevado, além de um custo estratosférico em energia elétrica.

Por isso, os criminosos vêm desenvolvendo técnicas cada vez mais avançadas para invadir, sequestrar, dominar e utilizar os computadores de outras pessoas, preferencialmente empresas, do que investir pesado em uma operação de mineração lícita.

Somados, os recursos computacionais sequestrados das vítimas permite que as quadrilhas de cryptojacking façam frente às fazendas de mineração legítimas. Desta forma, os criminosos obtêm centenas de milhões de dólares enquanto as empresas atacadas arcam com os custos de energia elétrica e da rápida depreciação dos equipamentos utilizados.

7) Ataques de Força Bruta

Um ataque de força bruta é, de certa forma, um dos mais antigos, e consiste basicamente em tentativa e erro. É utilizado com o objetivo de descobrir combinações de nomes de usuário, senhas, chaves de criptografia de troca de mensagens ou até mesmo páginas ocultas da web.

Geralmente, são empregados softwares que testam diferentes combinações e variações de senhas ou chaves de criptografia procuradas pelos criminosos.

O tempo necessário para este processo de tentativa e erro pode variar entre alguns segundos e vários séculos: tudo depende do comprimento e da complexidade de senha. Em razão disso, é bastante comum que hackers mantenham ataques de força bruta contra os mesmos sistemas por vários dias ou até mesmo anos.

O mesmo processo pode ser feito de forma “invertida”, conhecido como ataque de força bruta reverso. Nesta modalidade, os criminosos partem de senhas já conhecidas, obtidas em vazamentos de bancos de dados na Internet.

Por todos estes motivos, uma das principais políticas de Segurança da Informação a ser adotada pelas empresas é a política de senhas.

“É melhor prevenir do que remediar”

Como já diz a sabedoria popular, a prevenção é o melhor remédio. Aliás, um dos principais fatores que coloca as empresas do mundo todo em risco é o fato de que muitos executivos não vêem a Segurança da Informação como uma área estratégica e prioritária do negócio.

E em tempos de ameaças cibernéticas cada vez mais variadas e inteligentes, este posicionamento pode ser fatal.

Por isso, a recomendação para os gestores que não queiram entrar para a estatística das “empresas hackeadas” é buscar o auxílio de profissionais e empresas com expertise comprovada no combate aos variados tipos de ameaças cibernéticas, dos mais simples aos mais complexos.

Conte conosco

A Rastek Soluções em TI atua há mais de 10 anos no mercado gaúcho de Gestão de TI e Segurança da Informação. Nossa equipe especializada conta com certificados emitidos pelas maiores empresas de tecnologia do mundo.

Estamos completamente habilitadas para avaliar e analisar as defesas digitais da sua empresa para descobrir e corrigir todas as brechas de segurança antes que seja tarde demais!

Basta preencher o formulário abaixo e aguardar o contato de nossa Equipe de Atendimento.

Leia também:

Análise de Vulnerabilidades: qual a importância para a sua Empresa?

Deixe um comentário