Como fortalecer a segurança da informação na nuvem da sua empresa

A segurança da informação vem sendo um dos principais pontos de atenção nas empresas no mundo todo. Afinal, com o boom de adoção dos modelos de trabalho remoto e híbrido durante a pandemia, os criminosos digitais voltaram seus máximos esforços para identificar e explorar toda e qualquer brecha disponível. Por isso, hoje separamos 5 dicas para fortalecer a segurança da informação na nuvem da sua empresa.

Neste post você vai conhecer uma série de cinco melhores práticas relacionadas a:

- Identificação e Controle de Acessos

- Gestão e Melhoria das Políticas de Segurança

- Segurança de Aplicações e Dados

- Proteção contra Ameaças Cibernéticas

- Segurança de Rede

Dica 1: Fortaleça o Controle de Acessos e Identificação

Os métodos tradicionais de segurança da informação não são suficientes para defender a sua empresa contra as ameaças cibernéticas mais modernas. E é justamente por isso que as boas práticas atuais de segurança recomendam que as empresas trabalhem em modo de alerta, sob o conceito de “presumir que há brechas” (mesmo que não haja). A partir disso, as empresas devem atuar em com atenção redobrada, “como se um invasor já tivesse conseguido burlar a segurança e entrado nos ambientes virtuais da empresa”.

Além disso, atualmente colaboradores têm a possibilidade de trabalhar remotamente utilizando redes, dispositivos e aplicativos diferentes daqueles disponibilizados no ambiente físico da empresa. A única constante neste processo é a Identidade do Usuário (User ID) . Em razão disso é que a Identificação e Controle de Acessos precisa ser central nas estratégias de segurança da informação na nuvem da sua empresa.

Adote a Autenticação em 2 Fatores (2FA) como padrão na empresa

A Autenticação em 2 Fatores (2FA, Two Factor Authentication) é um processo de autenticação e verificação de identificação que adiciona mais uma etapa à verificação de identidade e concessão de acesso ao ambiente de nuvem da empresa.

O primeiro fator – e o mais comum – é o uso de senhas, PIN ou Frase Secreta. Um segundo fator de autenticação é inserido quando o usuário precisa incluir mais alguma informação além da senha para poder concluir o seu login.

Pode ser um dispositivo como um pendrive, um token numérico ou até mesmo uma confirmação de login no celular do usuário, que vai solicitar a confirmação da identidade da pessoa após a inserção da senha. Pode ser também um código enviado para um local a que só este usuário tem acesso como e-mail ou SMS. O segundo fator de autenticação pode ser uma característica física do usuário, como impressão digital, reconhecimento facial ou escaneamento de íris ou retina, por exemplo.

Em resumo, a autenticação em dois fatores baseia-se em utilizar duas destas três características:

- Algo que você sabe: senha, frase secreta, etc;

- Algo que você tem: celular, token pendrive, cartão magnético, etc;

- Uma característica física: impressão digital, reconhecimento facial, escaneamento de retina ou íris.

Defina regras de Controle de Acesso

É desejável encontrar um equilíbrio entre segurança e produtividade. E isso pode ser alcançando ao definir níveis de controle de acesso. Implementando uma decisão de controle de acesso automatizada, você define regras extras para que o acesso às aplicações e à nuvem da empresa seja autorizado.

Estas regras podem ser baseadas em nível de acesso por cargo, por setor, por função, etc. Desta forma, você garante que seus colaboradores terão acesso somente aos recursos autorizados, evitando que pessoas não autorizadas consigam visualizar, copiar ou destruir dados sigilosos ou sensíveis para a operação da empresa.

Adote um modelo de operação “confiança zero”

Como já citado acima, as boas práticas recomendam que a empresa opere “presumindo que o sistema tem brechas e/ou já foi invadido”. Desta forma, o nível de segurança e de alerta é mais alto, exigindo a verificação de identidade e de controle de acesso de toda e qualquer tentativa de login em qualquer dos recursos da nuvem da empresa.

Desta forma, a segurança da informação na nuvem da empresa é reforçada pela “desconfiança”, já que nenhum login é confiável até que se prove o contrário.

Dica 2: Aprimore as políticas de segurança da empresa

Com cada vez mais tipos de vulnerabilidades e ameaças cibernéticas identificadas e catalogadas, a tarefa de realizar a triagem destas brechas e definir a resposta adequada também vai ficando mais complexa ao longo do tempo. Por isso, é indispensável que a empresa detenha o conhecimento e as ferramentas necessárias para avaliar seus ambientes de rede e de nuvem para identificar e mitigar possíveis problemas de segurança da informação na nuvem.

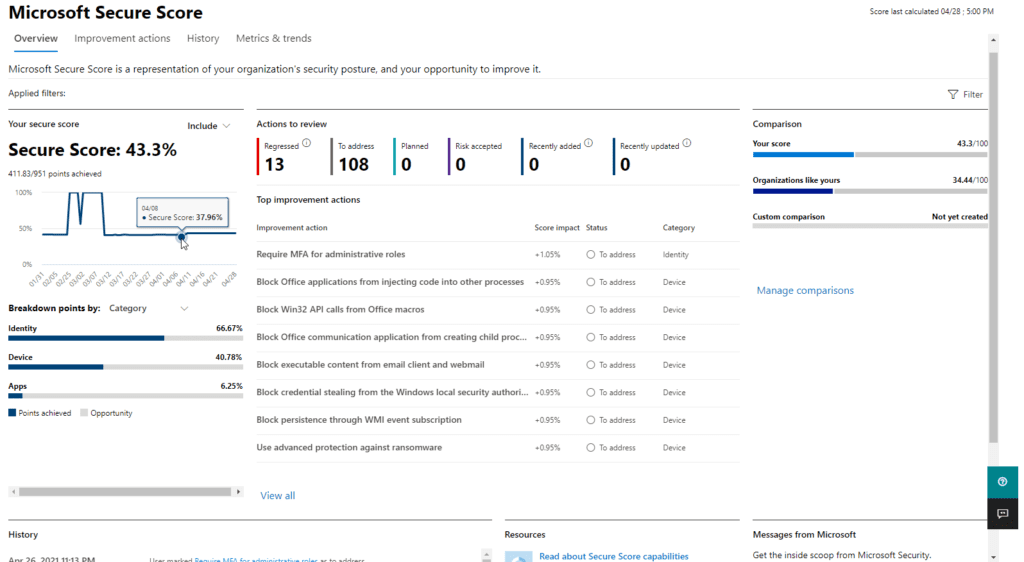

Utilize ferramentas de mensuração de segurança

A Microsoft, por exemplo, oferece uma ferramenta denominada Secure Score, que faz parte do Microsoft Defender for Cloud. Ela ajuda a entender o panorama geral de segurança da informação na nuvem da sua empresa, além de trazer sugestões de boas práticas e verificar a efetividade das melhorias aplicadas.

Conscientize colaboradores e alta diretoria

A melhor maneira de avançar nas implementações de segurança de nuvem é angariando apoio e comprometimento de todos na empresa. Afinal, é sabido que o fator humano é o elo mais fraco da corrente quando se trata de segurança da informação.

Por isso, é necessário treinar e capacitar os colaboradores operacionais e gerência, além de engajar a alta diretoria da organização em prol do projeto de segurança. Desta forma, as boas práticas são horizontalizadas e cumpridas por todos, sem exceção.

Além disso, com uma política de segurança clara e respeitada por todos, fica mais fácil de demonstrar o alto valor que a segurança da informação agrega à empresa.

Colabore com o time de TI na elaboração de políticas

Quando se trata de segurança da informação, a verdade é que a grande maioria das empresas adota uma postura reativa em vez de pró-ativa. Isso faz com que as organizações se preocupem com segurança só depois que problemas já aconteceram. Esta postura reativa deixa as operações vulneráveis, já que só há preocupação “com o leite derramado” depois que ele já foi derramado.

Ao colaborar com o time de TI na elaboração, implementação, treinamento e observância das boas práticas, a empresa adota uma postura pró-ativa para identificar e mitigar possíveis ameaças cibernéticas já no início do ciclo, prevendo e preparando um mapa claro de ações de resposta rápida antes que os problemas aconteçam de fato.

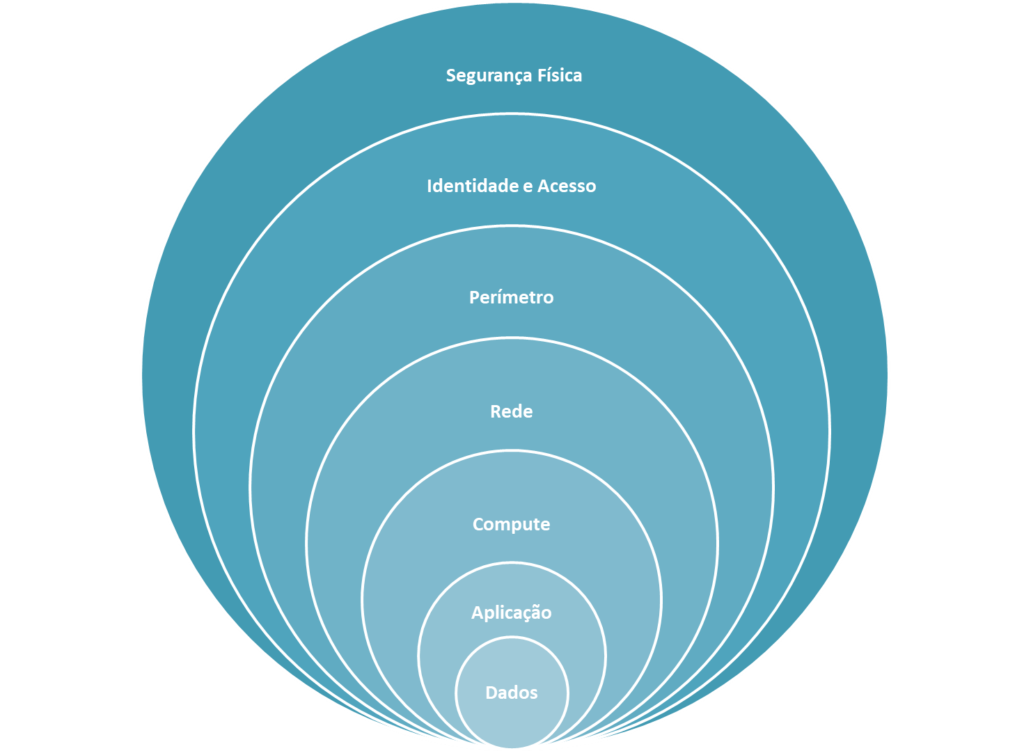

Dica 3: Proteja dados e aplicações em nuvem

A proteção dos ativos digitais em nuvem deve ser priorizada com uma estratégia de segurança em profundidade, sobre a qual já falamos mais detalhadamente nesta outra matéria aqui. Esta estratégia de “proteção em camadas” é muito antiga, e também efetiva. Os castelos medievais são ótimos exemplos de “defesa em camadas”, pois estas construções contavam com um fosso externo, muro externo, fosso interno, muros internos e assim por diante.

A estratégia de segurança em profundidade garante que os ativos estejam protegidos sob várias camadas de segurança – como uma cebola – garantindo a invulnerabilidade dos dados e aplicações mesmo que as defesas mais superficiais sejam rompidas.

Aplique criptografia em tudo

A criptografia de dados é uma das mais efetivas medidas de restrição de acesso a dados. Tanto é verdade que criminosos digitais costumam utilizar criptografia em ataques de sequestro de dados (ransomware), obrigando as empresas a pagarem um resgate para obter as chaves para reverter a criptografia dos dados sequestrados.

Por isso, aplicar criptografia nos dados em repouso e em trânsito garante que somente usuários com nível de acesso e identidade confirmada possam acessar estes dados. A principal recomendação neste quesito é que sejam utilizadas ferramentas avançadas cujas chaves de criptografia sejam altamente confidenciais.

Divida as responsabilidades

Quando uma empresa opera somente com servidores locais, ela é totalmente responsável por sua própria segurança. E isto inclui a segurança física das dependências da empresa, bem como segurança de rede, de dispositivos e de acessos.

Porém, ao utilizar nuvem, as responsabilidades sobre segurança mudam e são compartilhadas com os provedores do serviço de acordo com o tipo de prestação de serviços contratada:

IaaS – Infraestrutura como Serviço:

Para aplicações rodando em um modelo de Infraestrutura como Serviço, a maior parte da responsabilidade sobre a segurança da informação na nuvem é do cliente, ou seja, da sua empresa. O provedor fornece a infraestrutura de máquinas virtuais (VM, virtual machines), e só. Por isso, é muito importante que sua organização detenha o conhecimento e as ferramentas necessárias – internamente ou terceirizadas – para fazer a gestão da saúde e da segurança das máquinas virtuais utilizadas. É o modelo utilizado pelo Microsoft Azure ou Amazon Web Services (AWS).

PaaS – Plataforma como Serviço:

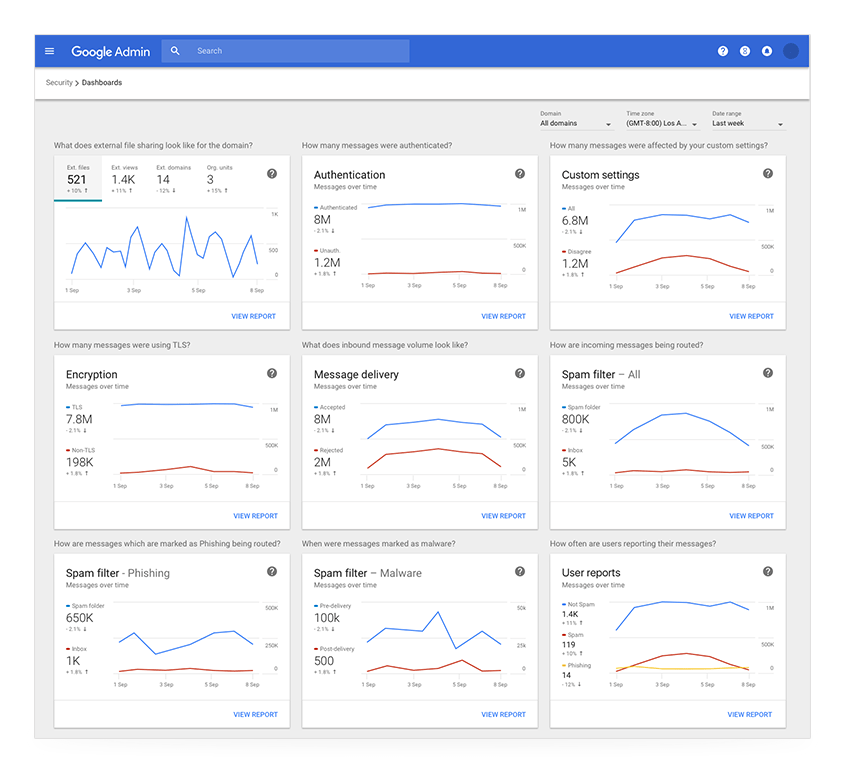

O modelo de Plataforma como Serviço é o oferecido por plataformas de nuvem como Microsoft 365 e Google Workspace. Ao optar por uma Plataforma como Serviço, você conta com maior envolvimento dos provedores do serviço no quesito segurança da informação na nuvem nos níveis de servidores e sistemas operacionais.

SaaS – Software como Serviço

Já nos modelos de Software como Serviço os provedores são os responsáveis pela maior parte das rotinas de segurança da informação na nuvem, deixando a cargo das empresas contratantes geralmente as questões de Identificação, Controle de Acesso. Já os provedores do serviço são responsáveis pela segurança da plataforma, da rede, das aplicações, do sistema operacional e também da infraestrutura física.

Implemente e siga as melhores práticas de segurança da informação na nuvem

É necessário garantir que todas as soluções e dependências em código aberto não contenham vulnerabilidades. Também é altamente recomendável treinar os desenvolvedores quanto às melhores práticas de segurança como o Ciclo de Vida de Segurança em Desenvolvimento.

Dica 4: Proteja, detecte e mitigue ameaças de segurança

A postura operacional de “confiança zero” mantém as defesas digitais da sua empresa em estado de atenção constante. Sendo esta uma postura proativa, ela visa agir primariamente na identificação das vulnerabilidades, aumentando a proteção e reduzindo o tempo de detecção e resposta às ameaças cibernéticas de qualquer natureza.

Uma prática recomendável para identificar as possíveis vulnerabilidades e testar a robustez e confiabilidade das soluções de segurança da informação na nuvem da sua empresa é o PenTest, o Teste de Penetração ou Teste de Invasão. Já falamos mais detalhadamente sobre PenTests nesta outra matéria aqui.

Resumidamente, os Testes de Invasão são realizados por hackers éticos que usam suas habilidades para ajudar as empresas a detectarem vulnerabilidades e resolvê-las.

Habilite a identificação de ameaças em todos os tipos de recursos

Criminosos digitais buscam explorar todo e qualquer tipo de brecha, estejam onde estiverem. Por isso, é altamente recomendável que a sua empresa mapeie e habilite a detecção de ameaças em todos os ambientes, máquinas virtuais, bancos de dados, dispositivos de armazenamento e também dispositivos IoT (Internet das Coisas). Ao procurar por um provedor de serviço de nuvem, certifique-se de escolher um que ofereça detecção de ameaças em diferentes tipos de recurso.

Utilize a Integração de Inteligência contra Ameaças

Um grande diferencial ao buscar um provedor de serviço de nuvem é a integração de inteligência contra ameaças. Afinal, esta inteligência provê contextos, relevância e priorização necessárias para que sua empresa consiga tomar decisões melhores, mais rápidas e mais proativas em relação às ameaças à segurança da informação na nuvem.

Modernize seu Gerenciamento de Informação e Eventos de Segurança (Solução SIEM)

A recomendação aqui é buscar provedores de nuvem que já contem com uma Solução SIEM integrada nativamente. A Solução SIEM é a responsável por manter registros e logs de todas as atividades realizadas em relação à segurança da informação de forma centralizada, assertiva e rápida.

Afinal, a maioria das empresas utiliza uma série de soluções e serviços de segurança como firewall, antivírus, protetores de dispositivos (desktops, notebooks, tabletes e celulares) entre outros. As soluções SIEM mais modernas vão além da mera coleta e registro automático de eventos, aplicando inteligência artificial e aprendizado de máquina para análise de dados, detecção de ameaças e análise de gravidade.

Desta forma, a Solução SIEM agiliza os processos de identificação e análise, acelerando e otimizando o tempo de resposta das equipes de segurança de TI.

Dica 5: Proteja as redes da empresa

A pandemia alterou e acelerou bastante a transformação do panorama de segurança de redes. Com a mudança de cenário, é preciso garantir que as soluções de segurança da sua empresa estejam atualizadas e sejam capazes de lidar com as novas formas de ameaças cibernéticas que surgem a cada dia. Já falamos mais detalhadamente aqui no blog Rastek sobre as principais ameaças cibernéticas nesta outra matéria aqui. Certifique-se de que tanto o seu provedor de nuvem quanto todas as redes utilizadas pelos colaboradores – na empresa e fora dela – sejam protegidas por ferramentas modernas e confiáveis.

Mantenha uma proteção de firewall robusta

Manter um firewall forte continua sendo uma das principais recomendações de segurança, mesmo fazendo uma gestão correta de Identificação e Controle de Acesso. Os controles precisam estar corretamente ajustados para proteger o perímetro, detectar possíveis atividades hostis e responder às ameaças de modo rápido e adequado.

Um firewall de aplicação web (WAF) protege as aplicações web contra ameaças como injeção de SQL ou scripts cruzados entre sites.

Ative a proteção contra Ataques de Negação de Serviço (DDoS)

É altamente recomendável que as aplicações e ativos digitais sejam protegidas contra tráfego malicioso que podem atacar diferentes camadas da rede e causar a disrupção total do serviço por sobrecarga da rede, causando a negação do acesso.

A proteção contra ataques DDoS garante a estabilidade e disponibilidade das aplicações web, mantendo-as com uma boa performance e oferecendo uma experiência satisfatória aos usuários. Além disso, ataques de sobrecarga de rede podem extrapolar os recursos de servidores com escalabilidade on-demand e causar o aumento dos custos operacionais e levar a prejuízos financeiros inesperados.

Crie redes micro-segmentadas

Uma rede “plana” facilita muito a movimentação lateral de possíveis invasores. Por isso, é muito importante que sua equipe de TI esteja familiarizada com redes virtuais, provisionamento de sub-redes e endereçamento de IP.

Redes locais virtuais (VLAN) permitem que a rede física seja segmentada logicamente. É possível criar diversas redes virtuais em um sistema gerenciado e depois conectar partições a estas redes.

O provisionamento de sub-redes é a divisão de uma rede grande em sub-redes menores, o que traz uma série de benefícios. As sub-redes contam com tráfego menor, simplificam o gerenciamento e melhoram bastante o desempenho e velocidade da rede.

Após “fatiar” a rede em porções menores, o endereçamento de IP consiste na definição e atribuição de endereços IP para cada dispositivo e conceder o acesso à sub-rede que lhe cabe de acordo com as características de segmentação definidas. Estas segmentações podem ser por local físico como matriz e filiais, por andar ou por setor da empresa, de acordo com o planejamento definido pela gestão de TI.

Dica bônus: conte com profissionais comprovadamente experientes

Como vimos nestas dicas, a segurança da informação na nuvem da sua empresa depende de uma série de fatores interligados e interdependentes. Ou seja: uma falha ou brecha de segurança em qualquer dos elos desta longa corrente pode comprometer todo o ecossistema local e também a nuvem da organização.

Por isso, é indispensável contar com uma gestão profissional não apenas para a segurança da informação, mas no gerenciamento da TI como um todo. Afinal, manter estes intrincados sistemas interligados saudáveis e seguros requer muito conhecimento e experiência.

A Rastek Soluções em TI é certificada como Microsoft Silver Partner como provedora de soluções de nuvem, e também conta com certificação Google Workspace. Além disso, a empresa e seus profissionais atuam desde 2008 no mercado de Tecnologia da Informação com constantes atualizações, treinamentos e novas certificações que garantem o oferecimento das mais modernas práticas e tecnologias para Gestão de TI, Segurança da Informação, Backups e, mais recentemente, adequação de empresas à Lei Geral de Proteção de Dados.

Portanto, se você está em busca de um parceiro sólido e confiável para transformar a TI da sua empresa em uma fonte de soluções e produtividade em vez de dor de cabeça, preencha o formulário abaixo e aguarde o contato de nossa equipe!

Leia também

Diferenças entre Privacidade, Proteção de Dados e Segurança da Informação

Deixe um comentário